تحدثنا في مقال سابق بعنوان (أنواع الهجمات السيبرانية) عن دورة حياة الهجمات السيبرانية والهجمات الشائعة التي من الممكن أن تتعرض لها البنىيةالتحتية للمنظمات، بما فيها مشاريع ريادة الأعمال. في ذلك المقال تبين أن المخاطر السيبرانية هي مخاطر حقيقية، يزداد انتشارها وتهديدها، على المستوى المحلي والعالمي، وعلى مستوى الأفراد والأعمال. في الحقيقة، فإن التقارير تشير إلى زيادة كبيرة في الكم والأثر للمخاطر السيبرانية. واستجابة لتلك الزيادة، تتطور أساليب الحماية من التهديدات السيبرانية بشكل متسارع، وعلى جميع الجوانب الأمنية للفضاء السيبراني. هناك نوعان من خطوط الدفاع: الحلول التقنية والحلول المتعلقة بالتبني والاتزام بسياسات للأمن السيبراني. نسلط الضوء في هذه السلسلة من المقالات على بعض الحلول التقنية التي يتم تبنيها لحماية البنى التحتية للبيئة السيبرانية.

معظم الشركات الريادية توفر حلولاً تستدعي أن يكون هناك تراسل للبيانات على طريق الإنترنت، سواء كانت عن طريق الويب أوعن طريق تطبيقات الهواتف الذكية، أوغيرها من طرق تراسل البيانات. يعتقد كثير من الخبراء أن أكبر التهديدات الأمنية هي على مستوى اتصالات الإنترنت. لذلك، هناك العديد من الأدوات تستخدم لحماية تراسل البيانات عن طريق الانترنت، من أشهرها التشفير، وحماية قنوات الاتصالات. نستعرض في هذا المقال بشكل مختصر بعض أدوات التشفير وتطبيقاتها المعاصرة.

التشفير هو عملية تحويل البيانات (أي نوع من البيانات، سواء كانت نصوص، صور، أو غيرها) من شكلها العادي إلى نص مشفر (cipher text) بحيث لا يمكن أن يعاد هذا النص إلى أصله إلا بعملية فك التشفير. الهدف من تشفير البيانات هو تأمينها من أن يعرف محتواها غير من هو مخول بذلك. وجد الباحثون أن التشفير هي عملية تم استخدامها منذ القدم في كثير من الحضارات. وقد عثر على كثير من النقوش المنحوتة استخدم بها التشفير. وقد اعتنى بعض العرب بعلم التشفير، وكانوا يسمونه ب "التعمية"، ولعل من رواد هذا العلم العالم العربي المسلم أبو يوسف يعقوب بن إسحاق الكندي، حيث كتب في هذا الفن عدداً من المخطوطات. استخدم التشفير في القدم بعدة طرق، مثل طريقة استبدال الحروف ببعضها أو بتغيير ترتيب الحروف في الكلمات، إلا أن التشفير الذي شاع استخدامه اليوم في تطبيقات الأمن السيبراني يتم باستخدام ما يسمى بمفتاح التشفير (Key). مفتاح التشفير هو الطريقة المتبعة في عملية تحويل البيانات من أصلها إلى البيانات المشفرة.

الصفحة الأولى من مخطوطة الكندي "في فك رسائل التشفير"، التي تحتوي على أقدم وصف معروف حول تحليل الشفرات.

الصفحة الأولى من مخطوطة الكندي "في فك رسائل التشفير"، التي تحتوي على أقدم وصف معروف حول تحليل الشفرات.

يمكن استخدام التشفير في تأمين نقل البيانات بين نقطتين في شبكة الإنترنت (المرسل والمستقبل)، كما يمكن الاستفادة من التشفير في تأمين البيانات في حال تخزينها، بحيث لا يمكن لمن يطلع عليها – في حال أنه وصل إليها - أن يعيدها لأصلها أو يفهم محتواها إلا إذا كان يملك مفتاح فك التشفير، وهذه ميزة لن نتطرق لتفاصيلها في هذا المقال.

- تشفير المفتاح المتماثل (Symmetric Key Cryptography): وفيه يستخدم كل من المرسل والمستقبل نفس المفتاح الرقمي لتشفير وفك تشفير البيانات المرسلة. يتم مشاركة مفتاح التشفير بين المرسل والمستقبل بشكل سري وآمن بحيث لا يطلع عليه أحد غيرهما. ولا يستطيع أن يتعرف على البيانات الأصلية أي طرف تمر من خلاله الرسائل بين المرسل والمستقبل، إلا إذا تمكن من تخمين المفتاح الرقمي المستخدم في التشفير، إلا أن عملية التخمين تحتاج إلى قدرة حوسبية عالية ووقت زمني طويل جداً، تحتاج أن تعمل الآلة لوقت يمتد إلى ملايين السنوات. يعتمد تعقيده المفتاح الرقمي على عدد الأرقام الثنائية (Bits) المستخدمة في المفتاح. هناك عدد من خوارزميات التشفير تندرج تحت هذا النوع، وتستخدم اليوم في تراسل البيانات عن طريق الإنترنت، من أشهرها:

(a. Data Encryption Standard (DES

(b. Advanced Encryption Standard (AES

بالإضافة إلى استخدام هذا النموذج من التشفير في تراسل البيانات، فإنه يستخدم بشكل واسع جداً في تشفير البيانات المخزنة على وسائط التخزين لتأمينها في حال أنها تسربت أو تم الوصول لها بشكل غير مرضي عنه.

- تشفير المفتاح العام (Public Key Cryptography): وفيه يستخدم كل طرف مرتبط بالشبكة مفتاحان متعلقان ببعضهما رياضياً، أحدهما يسمى المفتاح العام (Public Key) والآخر يسمى المفتاح الخاص (Private Key). يمكن أن يتم تشفير أو فك تشفير الرسائل باستخدام أي من المفتاحين، ولكن في الغالب يتم استخدام المفتاح العام للتشفير والمفتاح الخاص لفك التشفير. عند استخدام هذا النموذج من التشفير، تقوم الأطراف في الشبكة بمشاركة المفاتيح العامة مع الجميع، بينما يحتفظ كل طرف بمفتاحه الخاص ولا يشاركه مع أي من الأطراف. لو أراد أحد الأطراف (المرسل) التواصل مع طرف آخر (المستقبل) فإنه يقوم بتشفير الرسالة باستخدام المفتاح العام للمستقبل، ثم عندما تصل الرسالة للمستقبل يقوم هو بفك تشفيرها باستخدام رقمه الخاص، وهكذا.

كلا النموذجان من التشفير يستخدمان اليوم في تشفير الرسائل المرسلة بين الأطراف في الشبكات. من الناحية التطبيقية، يتميز نموذج تشفير المفتاح المتماثل بأنه – بشكل عام – أسرع بكثير في عملية التشفير وفك التشفير من نموذج المفتاح العام، إلا أن المفتاح الرقمي قد يكون عرضه للتسرب في حال مشاركته بين الطرفين. من الجانب الآخر، فإن نموذج تشفير المفتاح العام يتميز بأنه أكثر أماناً، لأن المفتاح الخاص لا يمكن أن يعلم به أحد إلا الطرف الذي يملكه، إلا أنه يحتاج إلى قدرة حوسبية أعلى للتشفير ولفك التشفير، وهذا يؤثر على الأداء في حال تراسل البيانات، خصوصاً إذا كانت كمية البيانات المرسلة كبيرة.

الظرف الرقمي Digital Envelop

يتم استخدام النموذجين بالتمازج في بعض أنواع تراسل البيانات للإستفادة من المميزات التي يتمتع بها كل نموذج. فعلى سبيل المثال، يمكن استخدام ما يعرف ب "الظرف الرقمي" (Digital Envelop) في حالات كثيرة، مثل إرسال ملفات بحجم كبير كمقاطع فديو مشفرة. في مثل تلك الحالات، يقوم المرسل أولاً بتشفير المفتاح المتماثل باستخدام المفتاح الرقمي العام للمستقبل، ثم يقوم المستقبل بعد استلام الرسالة المشفرة بفك التشفير باستخدام مفتاحه الخاص للحصول على المفتاح المتماثل. بعد ذلك يقوم المرسل بتشفير مقطع الفديو كاملاً باستخدام المفتاح المتماثل وإرساله للمستقبل بشكل أسرع وأقل تكلفة من استخدام نموذج مفتاح التشفير العام لتقسيم وتشفير كامل الملف وإرساله.

التوقيع الرقمي Digital Signature

يمكننا باستخدام تشفير المفتاح العام أن نضمن "السرية" للرسائل المشفرة، وذلك أن الرسالة المرسلة بين طرفين (المرسل والمستقبل) لا يمكن أن يعرف محتواها إلا المرسل والمستقبل بعد أن يفك تشفيرها، ولكن لا يمكن للمستقبل التأكد ما إذا كان المرسل هو فعلاً من أرسل الرسالة. يمكن لأي طرف، وليكن اسمه "المخرب"، أن يرسل رسالة مشفرة باستخدام المفتاح الرقمي العام للمستقبل مدعياً أنه المرسل وذلك بوضع عنوان IP المرسل في خانة العنوان قبل إرسال الرسالة للمستقبل، وهذا يعرف ب IP Spoofing. ولا يمكن للمستقبل التأكد ما إذا كان المرسل هو فعلاً من أرسل الرسالة بمجرد استخدام تشفير المفتاح الرقمي؛ لذلك فإن كثير من قنوات الاتصال الآمن تعتمد على التوقيع الرقمي لإثبات هوية المرسل (بطريقة لا يمكن للمرسل أن ينكر أنه هو من أرسل الرسالة).

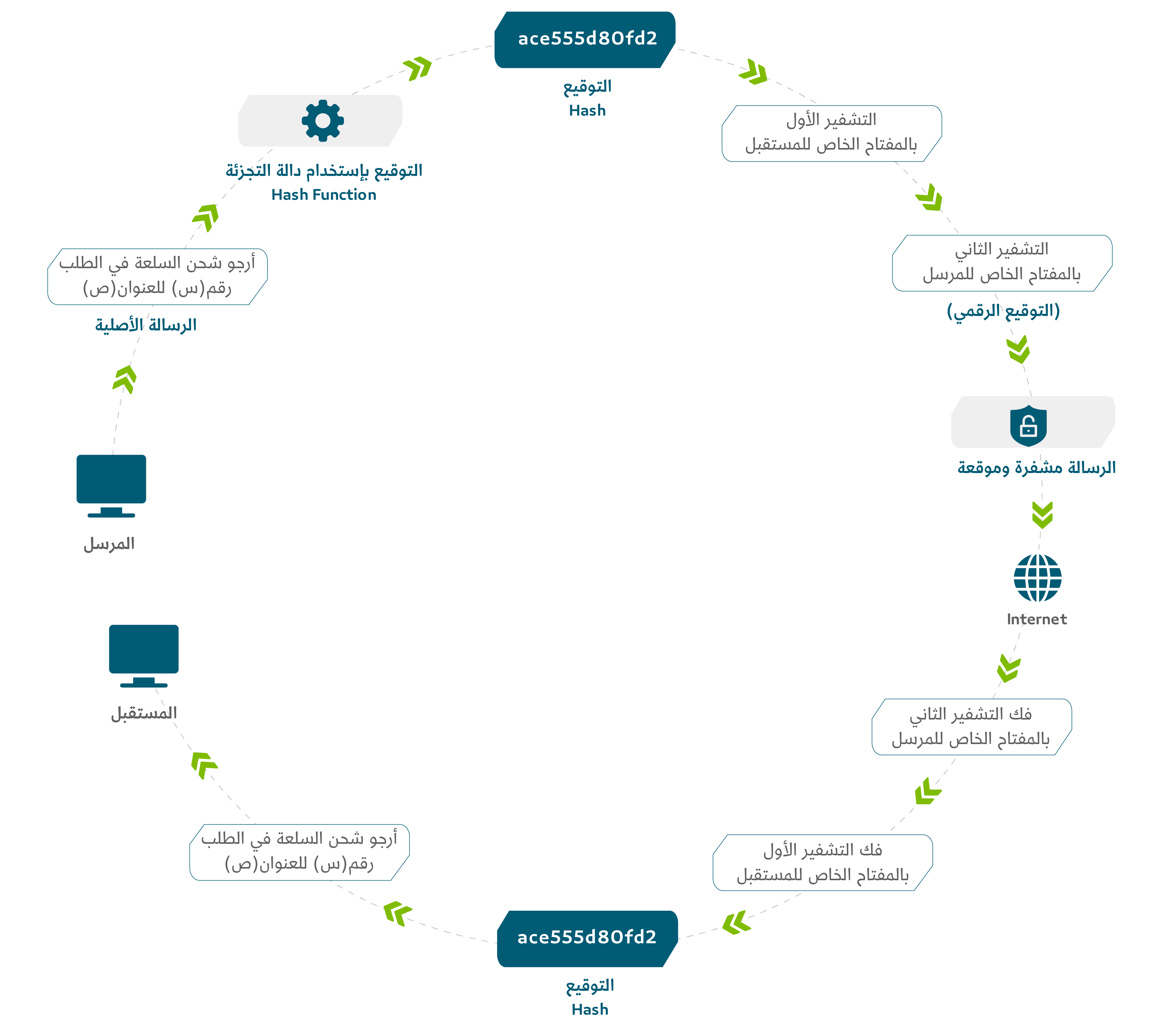

لعمل ذلك، يقوم المرسل بكتابة رسالة ثم "التوقيع" على الرسالة بتطبيق دالة تجزئة (hash function) على نص الرسالة كما في الرسم التوضيحي أدناه. المخرج من دالة التجزئة يسمى "هاش" يقوم بعدها المرسل بتشفير الرسالة ومعها التوقيع مرتين، الأولى باستخدام المفتاح العام للمستقبل، والثانية باستخدام المفتاح الخاص للمرسل، ثم يرسلها عبر الإنترنت للمستقبل. يقوم بعدها المستقبل بفك التشفير الثاني باستخدام المفتاح العام للمرسل، ثم فك التشفير الأول باستخدام مفتاح المستقبل الخاص. النتيجة ستكون الرسالة الأصلية ومعها التوقيع. يستطيع المستقبل في هذه الخطوة أن يطبق دالة التجزئة على نص الرسالة ثم مطابقته نتيجة هذا التطبيق مع الهاش المرسل مع الرسالة.

تعرفنا في هذا المقال على أول أداة لحماية تراسل البيانات، وهي التشفير بنموذجين مستخدمين في معظم قنوات الاتصال الآمنة. وتعرفنا بشكل مختصر على مزايا وعيوب كل نموذج، ورأينا عدد من الأمثلة لطريقة تراسل البيانات بشكل آمن باستخدام المزج بين النموذجين، وذلك بطريقة الظرف الرقمي والتوقيع الرقمي. سنتطرف في مقال لاحق عن طرق حماية أخرى إن شاء الله.

- Diffie, Whitfield, and Martin Hellman. "New directions in cryptography." IEEE transactions on Information Theory 22.6 (1976): 644-654.

- Menezes, Alfred J., Paul C. Van Oorschot, and Scott A. Vanstone. Handbook of applied cryptography. CRC press, 2018.

- Laudon, Kenneth C., and Carol Guercio Traver. E-Commerce 2020-2021. Pearson Education Canada, 2020.

- https://en.wikipedia.org/wiki/Cryptography