في مقالة سابقة بعنوان "أنواع الهجمات السيبرانية" ذُكرت الهندسة الاجتماعية وهجمات التصيّد كنوعين من هجمات الخداع والكشف عن المعلومات، ونحن نتوسع في ذلك هنا بالأمثلة، وشرح وتفصيل الهجمات، ونصائح لتجنبها والحد من آثارها. تاريخيًا، كانت هناك العديد من الحالات (أو الحوادث) التي تضمنت الهندسة الاجتماعية سواءً كهجوم متكامل أو كجزء من سلسلة عمليات خبيثة لتحقيق أهداف معادية. وتمثل الهندسة الاجتماعية تهديدًا رئيسيًا إذ كانت مسؤولة عن أكثر من 69% من اختراقات المؤسسات والمنظمات الإدارية العامة حول العالم، وقد تضمنت كل الاختراقات تقريبًا هجمات تصيد احتيالي بحسب ما ورد في تقرير شركة فيرايزن Verizon "التحقيق في اختراق البيانات (DBIR)" لعام 2021. وعلاوة على ذلك، وفقًا لفريق عمل مكافحة التصيد (Anti-Phishing Working Group) تضاعفت أعداد هجمات التصيد الاحتيالي بعد عام 2020 واستمرت على نفس المستوى العالي، حيث لُوحِظَ 222٬127 هجومًا في شهر يونيو 2021 تحديدًا.

في هذه المقالة سنناقش ونجيب عن الأسئلة التالية: ما هو التصيد الاحتيالي؟ وكيف يمكن للمهاجمين شن حملات التصيد الاحتيالي وهجمات الاستهداف؟ وما الذي يمكننا القيام به لتجنبها والحد منها؟

التصيد الاحتيالي هو استخدام التقنيات الحديثة (مثل البريد الإلكتروني، والويب) في خداع البشر إمّا للكشف عن معلوماتهم الشخصية (الحساسة) أو للقيام بأعمالٍ تُضِر بهم أو بمنظماتهم.

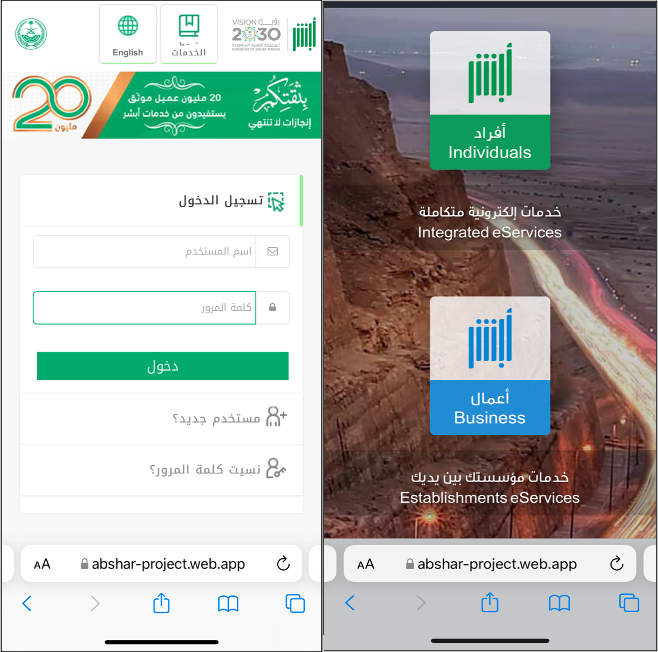

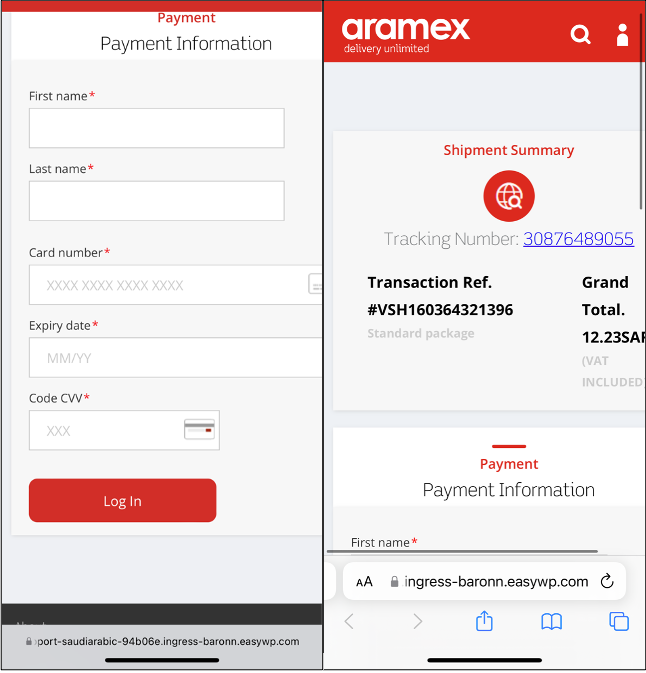

تُعد "Bad Tidings" مثالًا شهيرًا لحملات التصيد الاحتيالي التي استهدفت المملكة العربية السعودية. ووفقًا لمختبرات أنامولي Anomali، استهدفت هذه الحملة الأشخاص في المملكة العربية السعودية عبر نشر مواقع احتيالية للعديد من الخدمات بما في ذلك الخدمات الحكومية (مثل بوابة أبشر) والخاصة (مثل مواقع البنوك المحلية). ولوحِظَ وجود 95 عنوان مختلف لمواقع تصيد احتيالي تستخدم تقنيات خداع نصية مختلفة. وفيما يلي مثال على شكل موقع أبشر الاحتيالي.

كما كانت شركات الخدمات البريدية والتوصيل هدفًا للمتصيدين في المنطقة مُؤخّرًا. كموقع التصيد الاحتيالي لشركة أرامكس، حيثُ تم اكتشاف مُحاولته لخداع الأشخاص عبر طلب دفع فاتورة احتيالية كما هو موضح في الشكل أدناه.

هذا النوع من الروابط الاحتيالية (Scam URL) يمكن أن تُرسل بشكلها المختصر لإخفاء الفرق عن عنوان الموقع الصحيح عند إرساله عبر قناة اتصال موثوقة لدى العموم (مثل: الرسائل النصية القصيرة SMS).

أيضًا، هناك أنواع أخرى من هجمات التصيد لوحظت في كثير من الأحيان مثل احتيال بريد الأعمال الإلكتروني (Business Email Compromise) تعرف اختصارًا بـ BEC، وهجمات التصيد الاحتيالي المُوجّه (Spear Phishing). الهجمات من نوع BEC هي هجمات عبر البريد الإلكتروني، تتضمن عادة انتحال شخصيات ذات سلطة إدارية وقيادية مهمة في جهة أو منظمة ما، بهدف خداع العاملين في المنظمة إلى الكشف عن معلوماتٍ سرية أو القيام بأعمالٍ ضارة بغير قصد. على سبيل المثال، قد يستهدف المتصيّد مسؤولًا ماليًا في شركة معينة ذات نشاط تجاري ومُورّدين معروفين بهجوم تصيُّد موجه، فيطلب دفع فواتير مستحقة لحساب مصرفي جديد بعد انتحال شخصية البائع. ووفقًا لفريق عمل مكافحة التصيد APWG فإنَّ هذا النوع من الهجمات شكّل ما قيمته حوالي 106٬000 دولار من الخسائر في العام الماضي.

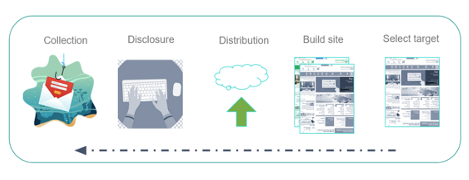

يبدأ المهاجم شن هجوم التصيُّد الاحتيالي عادةً بتحديد موقع ويب مستهدف أو بمخطط احتيال. وعادةً ما يكون الموقع المستهدف موقعًا شائعًا يوفّر خدمة تستهدف الفرد العادي أو المنظمات، ثم يحاول المخادع بناء صفحة أو قصة بهدف جعل الهجوم قابلًا للتصديق من قبل الضحايا. وبعد ذلك، يختار المهاجم قناة التوزيع ويبدأ في تركيب ونشر هجوم التصيد الاحتيالي. وأخيرًا، ينتظر وقوع الضحايا فريسة للهجوم ويجمع المعلومات المكشوفة أو الموارد المستهدفة على النحو المبين في الشكل التالي.

عند التصيّد الاحتيالي، عادةً ما يَطلب المهاجم من الضحية إدخال بياناته أو تنفيذ إجراء معيّن. لذلك، يجب الحذر عند إدخال أي بيانات شخصية أو بيانات للتحقق من تسجيل الدخول. الإرشادات التالية مفيدة في حالات هجمات التصيّد الشائعة:

- تحقق من عناوين الروابط URL بعناية (هل يتطابق عنوان URL تمامًا مع الموقع المتوقع)

سيحاول المخادع عادةً تقديم عنوان URL مشابه لما يتوقعه المستخدم (على سبيل المثال http://abshr.com). ينصح المستخدم بالتحقق مما إذا كان اسم النطاق والنطاق الأعلى مطابقان لاسم موقع الويب أو الخدمة المتوقع. على سبيل المثال، من الواضح أن اسم النطاق "abshr.com" غير صحيح لموقع أبشر لسببين: يجب أن يكون النطاق الأعلى لخدمة حكومية سعودية هو 'sa.'، كما أنّ التهجئة لخدمة "أبشر" كانت بدون حرف "e". وأيضاً، هناك هجمات اخرى أكثر تقدُّمًا في إخفاء عناوين الروابط مثل هجمات التوافق، لكننا سنفصلها في مقالات مستقبلية.

- تحقق جيّدا من رسائل البريد الإلكتروني المشبوهة المُدَّعية بأنّها من مسؤولين

على سبيل المثال، إذا تلقيت رسالة بريد إلكتروني، من شخص مهم يطلب منك اتخاذ إجراء على وجه السرعة، فبدلًا من تنفيذ الإجراء مباشرةً، يجب عليك أولاً الاتصال بالشخص (المُرسل) على قناة تواصل مختلفة وتأكيد طلبه لهذا الإجراء.

- استخدام حلول التصيد الاحتيالي أو منتجات مكافحة التصيد الاحتيالي

واحدة من هذه الأدوات هي ملحق المتصفح زيلدا Zelda ؛ وهي أداة مفتوحة المصدر تعتمد على قائمة مفتوحة المصدر محدثة بعناوين وروابط للتصيّد الاحتيالي لتمييزها وحجبها، بالإضافة لخدمة التصفح الآمن من Google التي تسمح لك بالاستعلام عن حالة المواقع. وهنالك تقنيات أخرى تساعد على اكتشاف التصيد الاحتيالي والحد منه، مثل إدراج المواقع ذات السمعة المتدنية في القائمة السوداء، والتعرف على أنماط الروابط.

Verizon. “Verizon 2021 Data Breach Investigations Report”

Laudon, K. C., & Traver, C. G. (2020). E-commerce: Business, technology, society.

Anomali lab. “Bad Tidings” Phishing Campaign Impersonates Saudi Government Agencies and a Saudi Financial Institution (accessed Nov 2021).

APWG (Anti-Phishing Working Group). Phishing Activity Trends Reports (accessed Nov 2021)